ทำความรู้จักกับ Distributed Denial of Service (DDoS)

การโจมตีแบบ Distributed Denial of Service (DDoS) มีจุดประสงค์เพื่อให้ระบบหยุดการทำงานไม่สามารถใช้เครื่องคอมพิวเตอร์ได้ทั้งระบบหรือเครื่องเดียวๆ เคยมีเหตุการโจมตีแบบนี้เป็นตัวอย่างจริงมากับประเทศเกาหลีใต้ เมื่อปี 2552 ในเดือนนี้หล่ะ มีแฮกเกอร์ยิง DDoS ถล่มเครือข่ายคอมพิวเตอร์และเว็บไซต์หน่วยงานรัฐบาลเกาหลีใต้ แฮกเกอร์ไม่ทราบสัญชาติได้ส่งข้อมูลเข้าไปทำลายระบบเน็ตเวิร์ก จนเว็บไซต์ใช้งานไม่ได้นานกว่า 4 ชั่วโมง เว็บไซต์เกาหลีใต้ที่ถูกโจมตีไม่ใช่เว็บไซต์ทั่วไป แต่เป็นเว็บไซต์ของกระทรวงกลาโหม เว็บไซต์ทำเนียบประธานาธิบดี ในไทยก็มี ถ้าใครเป็นนักเล่นคอมพิวเตอร์?และเป็นคอการเมือง จะรู้กันในช่วงที่ปัญหาการเมืองกำลังคุกรุ่นที่ผ่านมาเว็บ ICT ก็เคยถูกโจมตีจนระบบล่ม ไม่สามารถใช้งานได้อยู่หลายชั่วโมง

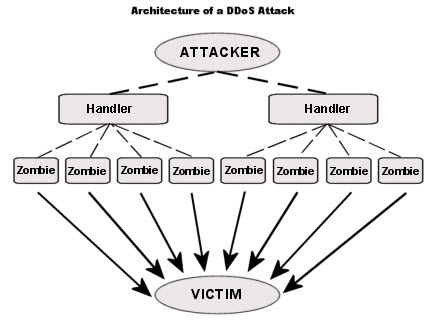

ผู้ที่โจมตีแบบ DDoS? มักจะนำเครื่องมือที่จะใช้ในการโจมตีไปติดตั้งบนคอมพิวเตอร์ที่ถูกเจาะไว้แล้ว คอมพิวเตอร์ที่ได้รับเครื่องมือนี้เข้าไปจะเรียกว่า ?ซอมบี้? ซึ่งเมื่อมีจำนวนพอสมควรก็จะระดมส่งข้อมูลในรูปแบบที่ควบคุมได้โดยผู้ควบคุมการโจมตีไปยัง เหยื่อหรือเป้าหมายที่ต้องการ ซึ่งการโจมตีรูปแบบนี้มักจะก่อให้เกิดการใช้แบนด์วิดธ์อย่างเต็มที่จนผู้ อื่นไม่สามารถใช้งานได้ตามปกติ หรือทำให้ระบบที่ถูกโจมตีไม่มีทรัพยากรเหลือพอที่จะให้บริการผู้ใช้ธรรมดาได้

รูปแบบการโจมตี

เครื่องมือที่ใช้โจมตี แบบ DDoS มีใช้กันอย่างแพร่หลายมานานหลายปีแล้วย้อนหลังเป็น 10 ปี มาแล้ว (แต่บรรดาผู้ผลิตอุปกรณ์คอมพิวเตอร์ต่างก็มีวิธีป้องกันการโจมตีเช่นเดียวกัน) รูปแบบการโจมตีที่นิยมใช้กันก็มีอย่าง SYN flood, UDP flood, ICMP flood, Smurf, Fraggle เป็นต้น ซึ่งมีรายละเอียดโดยสังเขป ดังนี้…

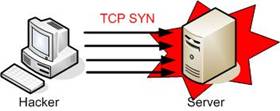

1. การโจมตีแบบ SYN Flood

เป็นการโจมตีโดยการส่ง แพ็คเก็ต TCP ที่ตั้งค่า SYN บิตไว้ไปยังเป้าหมาย เสมือนกับการเริ่มต้นร้องขอการติดต่อแบบ TCP ตามปกติ (ผู้โจมตีสามารถปลอมไอพีของ source address ได้) เครื่องที่เป็นเป้าหมายก็จะตอบสนองโดยการส่ง SYN-ACK กลับมายัง source?IP address ที่ระบุไว้ ซึ่งผู้โจมตีจะควบคุมเครื่องที่ถูกระบุใน source?IP address ไม่ให้ส่งข้อมูลตอบกลับ ทำให้เกิดสภาวะ half-open ขึ้นที่เครื่องเป้าหมาย หากมีการส่ง SYN flood จำนวนมาก ก็จะทำให้คิวของการให้บริการของเครื่องเป้าหมายเต็ม ทำให้ไม่สามารถให้บริการตามปกติได้ นอกจากนี้ SYN flood ที่ส่งไปจำนวนมาก ยังอาจจะทำให้เกิดการใช้แบนด์วิดธ์อย่างเต็มที่อีกด้วย

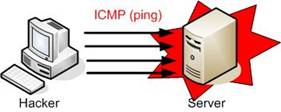

2. การโจมตีแบบ ICMP Flood

เป็นการส่งแพ็คเก็ต ICMP ขนาดใหญ่จำนวนมากไปยังเป้าหมาย ทำให้เกิดการใช้งานแบนด์วิดธ์เต็มที่

3. การโจมตีแบบ UDP Flood

เป็นการส่งแพ็คเก็ต UDP จำนวนมากไปยังเป้าหมาย ซึ่งทำให้เกิดการใช้แบนด์วิดธ์อย่างเต็มที่ และหรือทำให้ทรัพยากรของเป้าหมายถูกใช้ไปจนหมด โดยจะส่ง UDP packet ไปยัง port ที่กำหนดไว้ เช่น 53 (DNS)

4. การโจมตีแบบ Teardrop

โดยปกติเราเตอร์จะไม่ยอม ให้แพ็กเก็ตขนาดใหญ่ผ่านได้ จะต้องทำ Fragment เสียก่อนจึงจะยอมให้ผ่านได้ และเมื่อผ่านไปแล้วเครื่องของผู้รับปลายทางจะนำแพ็กเก็ตที่ถูกแบ่งออกเป็น ชิ้นส่วนต่าง ๆ ด้วยวิธีการ Fragment มารวมเข้าด้วยกันเป็นแพ็กเก็ตที่สมบูรณ์ การที่สามารถนำมารวมกันได้นี้จะต้องอาศัยค่า Offset ที่ปรากฏอยู่ในแพ็กเก็ตแรกและแพ็กเก็ตต่อๆ ไปสำหรับการโจมตีแบบ Teardrop นี้ ผู้โจมตีจะส่งค่า Offset ในแพ็กเก็ตที่สองและต่อ ๆ ไปที่จะทำให้เครื่องรับปลายทางเกิดความสับสน หากระบบปฏิบัติการไม่สามารถรับมือกับปัญหานี้ก็จะทำให้ระบบหยุดการทำงานในทันที

5. การโจมตีแบบ Land Attack

ลักษณะการโจมตีประเภทนี้ เป็นการส่ง SYN ไปที่เครื่องเป้าหมายเพื่อขอการเชื่อมต่อ ซึ่งเครื่องที่เป็นเป้าหมายจะต้องตอบรับคำขอการเชื่อมต่อด้วย SYN ACK ไปที่เครื่องคอมพิวเตอร์ต้นทางเสมอ แต่เนื่องจากว่า IP Address ของเครื่องต้นทางกับเครื่องที่เป็นเป้าหมายนี้มี IP Address เดียวกัน โดยการใช้วิธีการสร้าง IP Address ลวง (โดยข้อเท็จจริงแล้วเครื่องของ Hacker จะมี IP Address ที่ต่างกับเครื่องเป้าหมายอยู่แล้ว แต่จะใช้วิธีการทางซอฟต์แวร์ในการส่งแพ็กเก็ตที่ประกอบด้วยคำขอการเชื่อมต่อ พร้อมด้วย IP Address ปลอม) ซึ่งโปรโตคอลของเครื่องเป้าหมายไม่สามารถแยกแยะได้ว่า IP Address ที่เข้ามาเป็นเครื่องปัจจุบันหรือไม่ ก็จะทำการตอบสนองด้วย SYN ACK ออกไป หากแอดเดรสที่ขอเชื่อมต่อเข้ามาเป็นแอดเดรสเดียวกับเครื่องเป้าหมาย ผลก็คือ SYN ACK นี้จะย้อนเข้าหาตนเอง และเช่นกันที่การปล่อย SYN ACK แต่ละครั้งจะต้องมีการปันส่วนของหน่วยความจำเพื่อการนี้จำนวนหนึ่ง ซึ่งหากผู้โจมตีส่งคำขอเชื่อมต่อออกมาอย่างต่อเนื่องก็จะเกิดปัญหาการจัดสรรหน่วยความจำ

6. Smurf

ผู้โจมตีจะส่ง ICMP Echo Request ไปยัง broadcast address ในเครือข่ายที่เป็นตัวกลาง (ปกติจะเรียกว่า amplifier) โดยปลอม source?IP address เป็น?IP address ของระบบที่ต้องการโจมตี ซึ่งจะทำให้เครือข่ายที่เป็นตัวกลางส่ง ICMP Echo Reply กลับไปยัง?IP address ของเป้าหมายทันที ซึ่งทำให้มีการใช้งานแบนด์วิดธ์อย่างเต็มที่

ความเสียหายที่เกิดโดยการโจมตีในรูปแบบ DoS

ความเสียหายที่เกิดจาก DoS ส่งผลให้ผู้ใช้งานแต่ละส่วนไม่เหมือนกัน?แล้วแต่ว่าเขาจะอยู่ในส่วนใด เช่น เป็นผู้เข้าไปใช้งาน?เป็นพนักงานในองค์กรที่โดนโจมตีหรือเป็น เจ้าของเครื่องที่ถูกใช้ในการโจมตี หรือจะมองในแง่ขององค์กรที่โดนโจมตี ทุกๆ ฝ่ายล้วนแล้วแต่เป็นฝ่ายเสียทั้งนั้น?ยกเว้นคนที่ทำให้เหตุการณ์นี้ เกิดขึ้น หรือคนที่เป็นคนบงการอยู่เบื้องหลังเท่านั้นที่ได้ประโยชน์จากการโจมตีนั้น

ดังนั้นโดยสรุปแล้วองค์กรต่างๆ ควรจะเริ่มทำการประเมินความเสี่ยงเมื่อเกิด DDoS ขึ้นจริงๆ พร้อมคำนวนความเสียหายที่เกิดขึ้นล่วงหน้า และตัดสินใจกันแต่เนิ่นๆ ว่าจะทำอย่างไรถ้าหากโดน DDoS ขึ้นมา พร้อมทั้งทำการปรับแต่งแก้ไขหรือลงทุนเพิ่มเติมเท่าที่คิดว่าจำเป็นก็อาจจะเพียงพอต่อการรับมือกับ DDoS แล้ว เพราะความเสียหายของแต่ละองค์กรที่โดนโจมตีแบบ DDoS นั้นก็แตกต่างกันออกไป จึงเป็นเรื่องที่แต่ละองค์กรต้องคิดวิเคราะห์กันให้ดี

การป้องกันการโจมตี DDoS

ป้จจุบันยังไม่มีวิธีการป้องกันการโจมตี DDoS เนื่่องจากการโจมตี่มีความหลากหลาย แต่สามารถบรรเทาผลกระทบ และการป้องกันเชิงเทคนิคที่สามารถ ซึ่งจำกัด การเสียหายที่เกิดจากการโจมตี DDoS

เทคนิคการป้องกันทั่วไป DDoS

- ผู้ดูแลระบบ : ผู้ดูแลระบบควรจะแน่ใจว่าเป็นประจำตรวจสอบและติดตั้งปรับปรุงระบบใด ๆ และแพทช์ การดูแลรักษาการป้องกันขั้นพื้นฐานของเครือข่ายที่มีความสำคัญต่อความปลอดภัยโดยรวม

- ไฟร์วอลล์: ไฟร์วอลล์จะไม่บันทึกระบบแม้กระทั่งผู้ที่เรียกร้องให้มีการป้องกัน DDoS ในตัว แต่จะมีประโยชน์เป็นลำดับแรก ๆ ที่สามารถป้องกันการโจมตี ก่อนที่ระดับของการโจมตีจะเพิ่มมากขึ้น แลยกระดับการจของโจมตีให้เพิ่มความซับซ้อนมากขึ้น

- เปลี่ยน IP: การเปลี่ยนที่อยู่ IP ของเซิร์ฟเวอร์ที่ใช้งานอยู่ สามารถทำให้ยากสำหรับแฮกเกอร์ที่จะถึง

เทคนิคการบรรเทาผลกระทบ DDoS

เทคนิคการบรรเทาผลกระทบ DDoS เป็นด่านที่สองของการป้องกันและการมีวิธีการกำหนดเป้าหมาย พวกเขาเป็นบิตที่ซับซ้อนมากขึ้นได้รับการออกแบบเพื่อต่อสู้กับประเภทเฉพาะของการโจมตี ตัวอย่างของ DDoS กลยุทธ์การบรรเทาผลกระทบรวมถึงต่อไปนี้:

- SYN พร็อกซี: SYN พร็อกซี่เป็นวิธีที่จะตรวจจับการโจมตี SYN ก่อนที่จะให้การเชื่อมต่อผ่านไปยังเซิร์ฟเวอร์พร็อกซี่ SYN ต้องใช้ IP ที่ทุกคนที่จะตอบสนองกับ ACK ที่ส่งต่อเฉพาะคำขอที่ถูกต้องไปยังเซิร์ฟเวอร์

- อัตราแหล่งที่มาของการ จำกัด อัตราที่มา จำกัด เป็นเทคนิคการบรรเทาผลกระทบที่เป็นประโยชน์มากที่สุดเมื่อการโจมตีมาจากจำนวนที่ จำกัด ของที่อยู่ IP โดยการดำเนินการวิเคราะห์เกี่ยวกับพฤติกรรมที่อยู่ IP ก็เป็นไปได้ที่จะระบุผู้ที่มีพฤติกรรม นอกบรรทัดฐานแล้วปฏิเสธพวกเขาสามารถเข้าถึงปริมาณที่มากเกินไปของแบนด์วิดธ์

- รายการสีดำ / สีขาวรายการ: ช่วยให้ผู้ดูแลระบบในการตัดสินใจที่อยู่ IP ที่เฉพาะเจาะจงที่จะอนุญาตและห้ามจากเครือข่าย

- ริ้วรอยเชิงรุก: การเชื่อมต่อที่ไม่ได้ใช้งานจะถูกลบออกจากตารางการเชื่อมต่อเซิร์ฟเวอร์และไฟร์วอลล์ซึ่งป้องกันไม่ให้พวกเขาจากการผูกทรัพยากรของเครือข่าย

- ได้รับการยอมรับความผิดปกติ: การรับรู้ผิดปกติจะตรวจสอบส่วนหัวของรัฐและอัตราแพ็คเก็ตเครือข่ายและกรองแพ็คเก็ตโจมตีว่าจะได้ตามปกติหลีกเลี่ยงไฟร์วอลล์

- การป้องกันที่อยู่มืด: ที่อยู่ที่มืดมีที่อยู่ IP ที่ยังไม่ได้รับมอบหมายจาก IANA แพ็คเก็ตที่มาจากหรือเดินทางไปยังที่อยู่ที่มืดเป็นสัญลักษณ์ของการปลอมแปลง; การปิดกั้นอยู่เหล่านี้จะช่วยให้ผู้ใช้เพื่อป้องกันการปลอมแปลง DDoS แพ็คเก็ต

แหล่งที่มา

Dotson, KYT (2014) แบล็กโลตัสรายงาน: DDoS ปริมาณลดลง แต่การโจมตีกลายเป็นความซับซ้อนมากขึ้น ใช้ได้จาก: http://siliconangle.com/blog/2014/11/18/black-lotus-report-ddos-volume-decreasing-but-attackers-becoming-more-sophisticated/

Dotson, KYT (2014) ทำนาย DDoS ลงในปี 2015 การโจมตีแบบกระจายจะได้รับ badder อาจจะไม่ได้มีขนาดใหญ่ ใช้ได้จาก: http://siliconangle.com/blog/2014/12/24/predicting-ddos-into-2015-distributed-attacks-will-only-get-badder-maybe-not-bigger/

ดันน์, จอห์นอี (2014) ถั่วนักกีฬาโจมตี DDoS นำลงอินเทอร์เน็ตเกาหลีเหนือ ใช้ได้จาก: http://www.techworld.com/news/security/pea-shooter-ddos-attack-brings-downs-north-korean-internet-3591997/

Globaldots.com บรรเทาสาธารณภัย DDoS ใช้ได้จาก: http://www.globaldots.com/knowledge-base/ddos-mitigation/

Incapsula.com การโจมตี DDoS ใช้ได้จาก: http://www.incapsula.com/ddos/ddos-attacks/

Kaspersky.com (2014) ครึ่งหนึ่งของ บริษัท นำตัวเองที่มีความเสี่ยงโดย undervaluing DDoS ตอบโต้ ใช้ได้จาก: http://www.kaspersky.com/about/news/business/2014/Half-of-Companies-Put-Themselves-at-Risk-by-Undervaluing-DDoS-Countermeasures

Level3.com (2013) ความรู้พื้นฐาน DDoS - การทำความเข้าใจชนิดที่พบบ่อยที่สุดของการโจมตี DDoS ใช้ได้จาก: http://blog.level3.com/security/ddos-fundamentals-understanding-the-most-common-types-of-ddos-attacks/

มิลเลอร์, แอนโธนี (2013) วิธีการระยะไกลป้องกัน DDoS ทำงานอย่างไร? ใช้ได้จาก: http://ddosattackprotection.org/blog/remote-ddos-protection/

มิลเลอร์, แอนโธนี (2013) เป็นชั้น 7 โจมตี DDoS อะไร? ใช้ได้จาก: http://ddosattackprotection.org/blog/layer-7-ddos-attack/

มิลเลอร์, แอนโธนี (2013) สิ่งที่คุณควรถามผู้ให้บริการบรรเทาสาธารณภัย DDoS ของคุณ ใช้ได้จาก: http://ddosattackprotection.org/blog/ask-ddos-mitigation-provider/

โมฮันราม (2010) วิธีการป้องกันการโจมตี DDoS ใช้ได้จาก: http://www.securityweek.com/content/how-defend-against-ddos-attacks

Ongoingoperations.com วิธีการทำบริการบรรเทาสาธารณภัย DDoS ทำงาน? ใช้ได้จาก: http://ongoingoperations.com/blog/2013/02/ddos-mitigation-services-work/

Procell, คาร์ลี่ (2014) 'Bitcoin บารอน' เครดิตเรียกร้องสำหรับเมืองโคลัมเบียโจมตี DDoS KOMU ใช้ได้จาก: http://www.themaneater.com/stories/2014/12/29/bitcoin-baron-claims-credit-city-columbia-komu-ddo/

Prweb.com 12 คำถามที่ถามผู้ให้บริการบรรเทาสาธารณภัย DDoS ใช้ได้จาก: http://ww1.prweb.com/prfiles/2012/07/24/9732027/12 คำถามที่ถามผู้ให้บริการบรรเทาสาธารณภัย DDoS - ซีรีส์ทางเทคนิค - Prolexic ขาว Paper_071212-1.pd.pdf

Reagor ทอดด์ (2013) 12 ประเภทของการโจมตี DDoS ใช้โดยแฮกเกอร์ ใช้ได้จาก: https://www.rivalhost.com/blog/12-types-of-ddos-attacks-used-by-hackers/

Sawer พอล (2015) PlayStation Network และ Xbox Live DDoS จับกุม: เจ้าหน้าที่สหราชอาณาจักรคว้าชาย 18 ปี ใช้ได้จาก: http://venturebeat.com/2015/01/16/18-year-old-arrested-over-playstation-and-xbox-ddos-attacks/

ซูรินาเม Isha (2012) LulzSec แฮกเกอร์ยอมรับการโจมตี DDoS บนเว็บไซต์ส่วนตัวสูงรวมทั้งซีไอเอพลุกพล่านและ Sony ใช้ได้จาก: http://siliconangle.com/blog/2012/06/26/lulzsec-hackers-admit-ddos-attacks-on-high-profile-sites-including-cia-nhs-and-sony/

ศูนย์ประสานการรักษาความมั่นคงปลอดภัยระบบคอมพิวเตอร์ประเทศไทย (ไทยเซิร์ต)