ระวังภัย ช่องโหว่ใน HTTP Protocol Stack (HTTP.sys) ผู้ไม่หวังดีสามารถประมวลผลคำสั่งอันตรายจากระยะไกลและทำ BSOD ได้ (CVE-2015-1635)

วันที่ประกาศ: 16 เมษายน 2558

ปรับปรุงล่าสุด: 17 เมษายน 2558

เรื่อง: ระวังภัย ช่องโหว่ใน HTTP Protocol Stack (HTTP.sys) ผู้ไม่หวังดีสามารถประมวลผลคำสั่งอันตรายจากระยะไกลและทำ BSOD ได้ (CVE-2015-1635)

ประเภทภัยคุกคาม: Intrusion และ Availability

เมื่อวันที่ 14 เมษายน 2558 Microsoft ได้ออกประกาศ Security Bulletin MS15-034 เพื่อแจ้งเตือนช่องโหว่ในไลบรารีที่ใช้ประมวลผล HTTP Protocol Stack (ไฟล์ HTTP.sys) ซึ่งเป็นช่องโหว่ประเภท Remote Code Execution ส่งผลให้ผู้ไม่หวังดีสามารถสั่งให้เครื่องคอมพิวเตอร์ปลายทางประมวลผลคำสั่งอันตรายจากระยะไกลได้ [1]ช่องโหว่นี้ถูกจัดให้อยู่ในระดับความรุนแรงสูงสุด (Critical) มีรหัส CVE-2015-1635 [2] ภายหลังมีการเผยแพร่ข้มูลเพิ่มเติมเกี่ยวกับช่องโหว่ดังกล่าวว่าสามารถโจมตีเพื่อทำให้เกิด Bluescreen error หรือที่เรียกว่า Blue Screen Of Dead (BSOD) ได้ทันที ปัจจุบันได้มีการเผยแพร่โค้ดโจมตีดังกล่าวออกมาอย่างแพร่หลายบนโลกอินเทอร์เน็ต และคาดว่าจะมีการพยายามโจมตีระบบสารสนเทศทั่วโลกอย่างต่อเนื่อง โดยจากบทความของ SANS [3] ระบุว่าเซ็นเซอร์ตรวจจับการโจมตีของ SANS (Honeypot)ได้ตรวจพบการสแกนหาช่องโหว่ดังกล่าวและการโจมตีเพื่อทำให้เกิด Bluescreen error นั่นหมายความว่ามีผู้ไม่หวังดีพยายามสแกนระบบต่าง ๆ บนอินเทอร์เน็ตเพื่อหาช่องโหว่และพยายามที่จะโจมตีแล้ว

สาเหตุของช่องโหว่เกิดจากไลบรารีที่ใช้ประมวลผล HTTP Protocol Stack มีข้อผิดพลาดในการจัดการขนาดของ HTTP Request ส่งผลให้เมื่อผู้ไม่หวังดีสร้างแพ็คเกต HTTP Request แบบพิเศษขึ้นมาแล้วส่งไปยังเครื่องปลายทาง ก็จะสามารถสั่งให้เครื่องปลายทางประมวลผลคำสั่งอันตรายใด ๆ ก็ได้ [4] ปัจจุบันโค้ดสำหรับทดสอบช่องโหว่ดังกล่าวและโค้ดสำหรับโจมตีระบบได้มีผู้พัฒนาและเผยแพร่ทางอินเทอร์เน็ตแล้ว

ผลกระทบ

ผู้ไม่หวังดีสามารถโจมตีระบบปฏิบัติการหรือซอฟต์แวร์ใด ๆ ก็ตามที่มีช่องโหว่นี้เพื่อส่งผลกระทบต่อการทำงานของระบบทำให้เกิด Bluescreen error หรือสามารถเข้ามาควบคุมและสั่งการทำงานในเครื่องคอมพิวเตอร์เหยื่อได้

เนื่องจาก HTTP.sys เป็นส่วนหนึ่งของ Kernel ของระบบปฏิบัติการ ทำให้เมื่อโจมตีสำเร็จ ผู้โจมตีจะได้สิทธิของ SYSTEM ซึ่งเป็นสิทธิในระดับผู้ดูแลระบบในทันที

ระบบที่ได้รับผลกระทบ

ระบบปฎิบัติการตามรายการด้านล่าง

- Windows 7 และ Windows 7 Service Pack 1 ทั้งเวอร์ชัน 32 bit และ 64 bit

- Windows Server 2008 R2 และ Windows Server 2008 R2 Service Pack 1 ทั้งเวอร์ชัน 32 bit และ 64 bit

- Windows 8 และ Windows 8.1 ทั้งเวอร์ชัน 32 bit และ 64 bit

- Windows Server 2012 และ Windows Server 2012 R2 ทั้งเวอร์ชัน 32 bit และ 64 bit

- Windows Server 2012 และ Windows Server 2012 R2 ที่ติดตั้งแบบ Server Core

หมายเหตุ: ช่องโหว่นี้มีผลกระทบกับไลบรารี HTTP Protocol Stack (HTTP.sys) ซึ่งส่วนใหญ่จะถูกเรียกใช้โดยโปรแกรมเว็บเซิร์ฟเวอร์ IIS ที่ติดตั้งบนระบบปฏิบัติการ Windows แต่อย่างไรก็ตามปัจจุบันยังไม่มีการยืนยันออกมาจากผู้พัฒนาโปรแกรมรายอื่นว่ามีการเรียกใช้งานไลบรารี่ดังกล่าวร่วมด้วยหรือไม่ ซึ่งนั่นอาจหมายถึงขอบเขตของปัญหาไม่ได้อยู่เพียงแค่ระบบที่ให้บริการเว็บไซต์เท่านั้น [5]

ข้อแนะนำในการป้องกันและแก้ไข

สำหรับระบบที่ให้บริการเว็บไซต์ผ่านโปรแกรมเว็บเซิร์ฟเวอร์ IIS สามารถตรวจสอบว่าระบบที่ใช้งานอยู่ มีช่องโหว่นี้หรือไม่ ผ่านช่องทางการตรวจสอบออนไลน์หรือจากเครื่องมือในฝั่งผู้ดูแลระบบได้ด้วยตนเองดังนี้

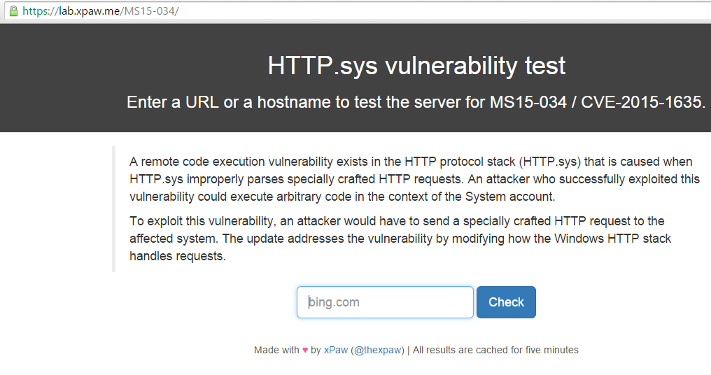

1. จากบริการตรวจสอบช่องโหว่ของเว็บไซต์ https://lab.xpaw.me/MS15-034/

รูปที่ 1 บริการตรวจสอบช่องโหว่ของเว็บไซต์ https://lab.xpaw.me/MS15-034/

2. ใช้โปรแกรมประเภทเชื่อมต่อเว็บไซต์แบบ Command Line ซึ่งจะทำให้สามารถกำหนดตัวแปรในการโจมตีได้สะดวกขึ้น ตัวอย่างในทีนี้ใช้โปรแกม CURL โดยใช้คำสั่ง

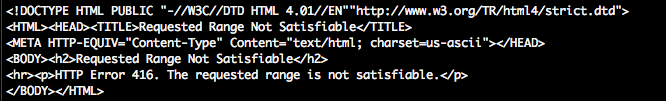

#curl -v SERVER_IP -H "Host: anything" -H "Range: bytes=0-18446744073709551615"

ซึ่งหากพบการตอบกลับตามภาพด้านล่างนี้ แสดงว่าระบบมีช่องโหว่ [6]

รูปที่ 2 ผลลัพธ์จากการตรวจสอบที่แสดงว่ามีช่องโหว่

ปัจจุบัน Microsoft ได้ออกแพตช์ KB3042553 มาแก้ไขช่องโหว่ดังกล่าวแล้ว ผู้ที่ใช้งานระบบที่ได้รับผลกระทบสามารถดาวน์โหลดแพตช์ดังกล่าวได้จากเว็บไซต์ของ Microsoft หรือผ่านทาง Windows Update

หากยังไม่ได้ติดตั้งแพตช์ สำหรับผู้ที่ใช้งาน IIS เป็นโปรแกรมเว็บเซิร์ฟเวอร์ควรปิดความสามารถ IIS Kernel Caching [7]

ซึ่งโดยปกติค่าเริ่มต้นความสามารถนี้จะถูกเปิดการทำงานไว้ อย่างไรก็ตาม การปิดความสามารถนี้เป็นเพียงแค่การแก้ปัญหาแบบชั่วคราวและอาจมีผลกระทบกับประสิทธิภาพการทำงานของระบบได้

อ้างอิง

- https://technet.microsoft.com/en-us/library/security/ms15-034.aspx

- http://www.cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-1635

- https://isc.sans.edu/forums/diary/MS15034+HTTPsys+IIS+DoS+And+Possible+Remote+Code+Execution+PATCH+NOW/19583/

- https://ma.ttias.be/remote-code-execution-via-http-request-in-iis-on-windows/

- https://nakedsecurity.sophos.com/2015/04/15/update-tuesday-april-2015-urgent-action-needed-over-microsoft-http-bug/

- https://blog.sucuri.net/2015/04/website-firewall-critical-microsoft-iis-vulnerability-ms15-034.html

- https://technet.microsoft.com/en-us/library/cc731903%28v=ws.10%29.aspx