Miroslav Stampar สมาชิกของทีม CERT จากประเทศโครเอเชียและหนึ่งในผู้พัฒนา SQLMap ออกมาเปิดเผยถึง Worm ตัวใหม่ที่แพร่กระจายตัวผ่านทางช่องโหว่ SMB ระหว่างที่เขาทำ Honeypot เพื่อล่อ WannaCry และต้องตกใจเมื่อทราบว่า Worm ดังกล่าวใช้เครื่องมือแฮ็คของ NSA ถึง 7 รายการ

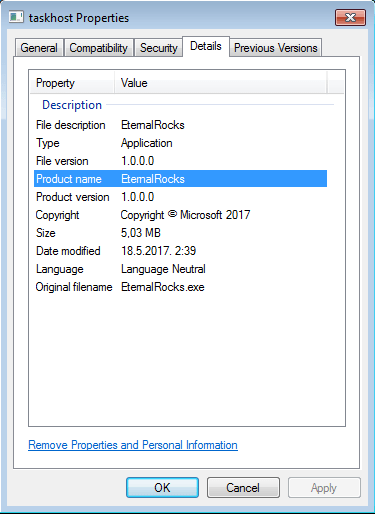

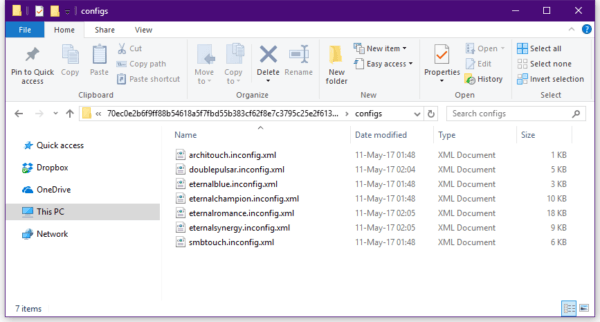

ในขณะที่ WannaCry ใช้เพียงแค่ 2 Stampar เรียก Worm ดังกล่าวว่า EternalRocks จากชื่อ Product name ที่เขาเห็นบนหน้า Properties ของ Worm ตัวอย่างหนึ่ง จากการวิเคราะห์การทำงานของ Worm นี้พบว่ามีการใช้เครื่องมือแฮ็คของ NSA ในการเจาะเข้าระบบคอมพิวเตอร์ที่เปิดพอร์ต SMB ออนไลน์ ถึง 6 รายการ ได้แก่ EternalBlue, EternalChampion, EternalRomance, EternalSynergy, SBMTouch และ ArchiTouch ซึ่ง 4 เครื่องมือเป็นเครื่องมือสำหรับเจาะช่องโหว่ SMB และ 2 เครื่องมือหลังเป็นเครื่องมือสำหรับดำเนินการสอดแนม (Reconnaissance)

หลังจากที่ Worm สามารถเริ่มแทรกซึมเข้าระบบคอมพิวเตอร์ได้แล้ว มันจะใช้อีกเครื่องมือแฮ็คหนึ่งของ NSA คือ DoublePulsar ในการแพร่กระจายตัวเข้าไปยังคอมพิวเตอร์ที่มีช่องโหว่ ซึ่งเป็นแนวคิดเช่นเดียวกับ WannaCry Ransomware เพียงแค่ WannaCry ใช้เพียง EternalBlue ในการเริ่มโจมตี และ DoublePulsar ในการแพร่กระจายตัวเท่านั้น

ในฐานะมัลแวร์แล้ว EternalRocks นั้นอันตรายน้อยกว่า WannaCry เป็นอย่างมาก เนื่องจากยังไม่มีการส่ง Payload เข้าไปทำอันตรายเครื่องคอมพิวเตอร์ที่มีช่องโหว่ อย่างไรก็ตาม EternalRocks นั้นมีความซับซ้อนมากกว่า กล่าวคือ

หลังจากที่ EternalRocks เริ่มแทรกซึมเข้าไปยังเครื่องคอมพิวเตอร์ได้แล้ว จะดำเนินการติดตั้งตัวเอง 2 ขั้นตอน

- ขั้นตอนแรก – EternalRocks แทรกซึมเข้าไปยังคอมพิวเตอร์ ดาวน์โหลด Tor Client และติดต่อกับ C&C Server ที่อยู่ใน Dark Web

- ขั้นตอนที่สอง – หลังจากผ่านไป 24 ชั่วโมง C&C Server ถึงจะทำการตอบสนองกลับ การหน่วงเวลานี้ทำขึ้นเพื่อบายพาสระบบป้องกัน Sandbox และการวิเคราะห์จากนักวิจัยด้านความมั่นคงปลอดภัย ซึ่งส่วนใหญ่มักไม่มีใครรอถึง 24 ชั่วโมงเต็ม จากนั้นจึงเริ่มโหลดส่วนประกอบต่างๆ ของมัลแวร์เข้ามาในชื่อ shadowbrokers.zip

ซึ่งแน่นอนว่าประกอบด้วยชุดเครื่องมือแฮ็คช่องโหว่ SMB จาก NSA สุดท้าย EternalRocks จะทำการสแกน IP แบบสุ่ม เพื่อหาเหยื่อรายต่อไป นอกจากนี้ EternalRocks ยังใช้ไฟล์ที่มีชื่อเดียวกับฟีเจอร์ Worm ของ WannaCry เพื่อลวงให้นักวิจัยด้านความมั่นคงปลอดภัยเข้าใจและจำแนกประเภทผิดอีกด้วย อย่างไรก็ตาม EternalRocks ก็ต่างจาก WannaCry ตรงที่ไม่มีโดเมนที่เป็น Kill Switch สำหรับหยุดการทำงาน

เรียกได้ว่าเป็นเครื่องมืออันตรายที่มีความสามารถในการแพร่กระจายตัวในระดับสูง แฮ็คเกอร์สามารถเสริมอาวุธให้ Worm กลายเป็น Ransowmare, Banking Trojan, RAT หรืออื่นๆ ผ่านทาง Backdoor ที่เชื่อมต่อกับ C&C Server ได้ทันที อย่างไรก็ตาม คาดว่าตอนนี้ Worm ดังกล่าวอยู่ในช่วงทดลอง

ซึ่งแฮ็คเกอร์ผู้พัฒนากำลังทดสอบและปรับแต่งการทำงานให้พร้อมใช้งานในอนาคต แน่นอนว่าวิธีป้องกัน EternalRocks ได้ดีที่สุดคือการอัปเดตแพทช์ล่าสุดบนระบบปฏิบัติการ Windows เพื่ออุดช่องโหว่ที่มัลแวร์ใช้ รวมไปถึงยกเลิกการใช้งาน SMBv1 ที่มีช่องโหว่แล้วหันไปใช้ SMB เวอร์ชันใหม่กว่าแทน

ที่มา: https://www.bleepingcomputer.com/news/security/new-smb-worm-uses-seven-nsa-hacking-tools-wannacry-used-just-two/