ก่อนหน้านี้ Kaspersky Lab เคยแจ้งเตือนถึง Fileless Malware หรือมัลแวร์ไร้ไฟล์ ซึ่งเป็นมัลแวร์ระดับสูงที่ยากต่อการตรวจจับ เนื่องจากไม่จำเป็นต้องใช้ไฟล์เป็นสื่อการแพร่ แต่พุ่งโจมตีหน่วยความจำโดยตรง ล่าสุด Talos ทีมวิจัยด้าน Threat Intelligence ของ Cisco ระบุ ค้นพบ Fileless Malware ตัวใหม่ซึ่งเป็น Remote Access Trojan (RAT) ที่ใช้ DNS Queries ในการลอบส่งคำสั่ง PowerShell เข้าไปทำอันตรายระบบคอมพิวเตอร์ โดยตั้งชื่อว่า DNSMessenger

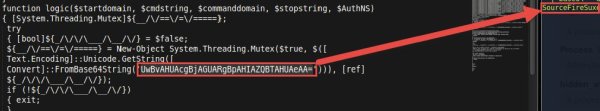

Talos ค้นพบโทรจันตัวนี้จากการติดตามสคริปต์ PowerShell โดยเนื้อหาส่วนหนึ่งของสคริปต์สามารถ Decode ออกมาได้ใจความว่า "SourceFireSux" (SourceFire เป็นหนึ่งในผลิตภัณฑ์ด้านความมั่นคงปลอดภัยของ Cisco) ซึ่งจากการตรวจสอบที่มาของมัลแวร์พบว่าการโจมตีประกอบด้วย 2 ส่วน คือ ไฟล์เอกสาร Word ที่ถูกปรับแต่งขึ้นมาพิเศษ กับ PowerShell Backdoor ที่ใช้ติดต่อสื่อสารกับ C&C Server ผ่านทางการร้องขอ DNS ที่น่าสนใจคือ DNSMessenger เป็นมัลแวร์ประเภท Fileless ซึ่งไม่จำเป็นต้องเขียนไฟล์หรือคัดลอกตัวเองลงบนคอมพิวเตอร์ แต่ใช้การส่งข้อความ DNS TXT เพื่อรับคำสั่ง PowerShell จาก C&C Server ในรูปของ DNS TXT Record

จากการลอบส่งคำสั่ง PowerShell ผ่านทางการร้องขอ DNS โดยที่ไม่มีไฟล์เป็นสื่อพาหะทำให้การโจมตีสามารถหลบเลี่ยงการตรวจจับของโปรแกรม Antivirus ทั่วไปได้อย่างง่ายดาย

การโจมตีจะถูกแบ่งออกเป็น 4 สเตจหลัก คือ

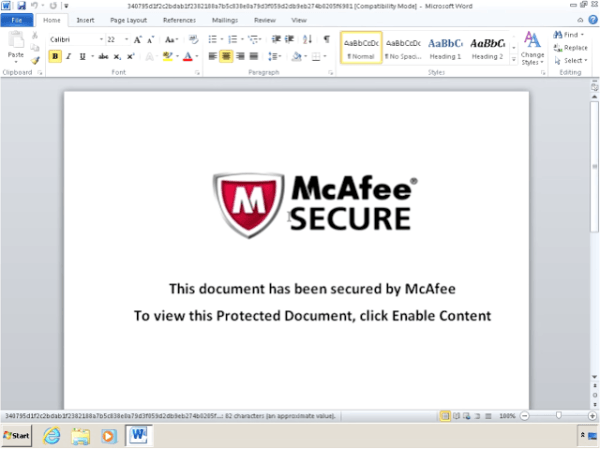

สเตจ 1: ไฟล์เอกสาร Word ที่แฮ็คเกอร์ทำขึ้นมานั้น มาในรูปของเอกสารปลอมที่ได้รับการปกป้องโดยบริการของ McAfee ระบุว่า ผู้ใช้ที่ต้องการอ่านเนื้อหาให้กด Enable Content ถ้าผู้ใช้เผลอกดจะเป็นการเริ่มใช้ VBA Macro ซึ่งจะรันสคริปต์ PowerShell ที่ฝังอยู่ข้างในทันที ส่งผลให้ Backdoor ถูกสร้างขึ้นเพื่อเชื่อมต่อกับ C&C Server ซึ่งเหตุการณ์ทั้งหมดนี้ไม่มีการเขียนข้อมูลใดๆ ลงบนฮาร์ดดิสก์เลย แต่เป็นรันผ่านหน่วยความจำโดยตรง

สเตจ 2: สคริปต์ VBA จะรัน PowerShell เพื่อตรวจสอบพารามิเตอร์ต่างๆ ในระบบเครือข่าย เช่น สิทธิ์ในการเข้าถึงของผู้ใช้ที่ล็อกอินอยู่ และเวอร์ชันของ PowerShell ที่ติดตั้งอยู่บนคอมพิวเตอร์นั้นๆ ซึ่งข้อมูลเหล่านี้จะถูกนำไปใช้เพื่อแก้ไข Windows Registry และติดตั้งสคริปต์ PowerShell ของสเตจ 3 เพื่อสร้าง Backdoor ที่เสถียร ใช้ได้ในระยะยาว

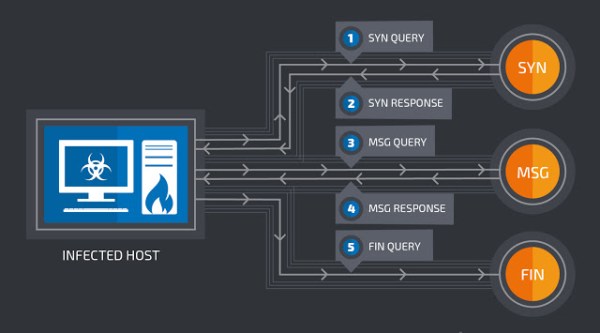

สเตจ 3: Backdoor ที่ถูกสร้างมานั้นจะถูกเพิ่มลงไปในฐานข้อมูล Windows Management Instrumentation (WMI) ในกรณีที่เหยื่อมีสิทธิ์ระดับ Admin ต่อให้รีบูตคอมพิวเตอร์ มัลแวร์ก็จะยังคงอยู่ ไม่หายไปไหน จากนั้น Backdoor จะสร้างช่องทางเชื่อมต่อแบบ 2-way Communications กับ C&C Server บนโปรโตคอล DNS และใช้ DNS TXT Records ในการส่ง Unformatted Text จาก DNS Server กลับมายังคอมพิวเตอร์เป้าหมาย

Backdoor นี้จะส่งคำร้องขอ DNS ไปยังหนึ่งใน DNS Server ตามที่ Hard-coded อยู่ในซอร์สโค้ดเป็นระยะๆ ซึ่ง DNS Server จะแฝงคำสั่ง PowerShell ไว้ใน DNS TXT Record และส่งเข้าไปรันในคอมพิวเตอร์เป้าหมายโดยไม่มีการเขียนข้อมูลใดๆ ลงบนฮาร์ดดิสก์

สเตจ 4: สคริปต์ PowerShell ในสเตจนี้จะถูกใช้เพื่อเป็นเครื่องมือสำหรับทำ Remote Control อย่างแท้จริง ซึ่งสคริปต์ดังกล่าวจะส่งคำร้องไปยัง C&C Server ผ่านทางข้อความ DNS TXT เพื่อถามหาคำสั่งที่ต้องการจะรัน ทำให้แฮ็คเกอร์สามารถรันคำสั่ง PowerShell ใดๆ บนเครื่องเป้าหมายได้ทันที และผลลัพธ์จะถูกส่งคืนกลับมายัง C&C Server ผ่านทางคำร้องขอ DNS ถัดไป

จนถึงตอนนี้ DNS Server ที่ DNSMessenger RAT ใช้ติดต่อออฟไลน์ไปหมดแล้ว ทำให้ไม่สามารถทราบได้ว่าคำสั่ง PowerShell ที่แฮ็คเกอร์ใช้รันเป็นคำสั่งประเภทใด

"มัลแวร์นี้เป็นตัวอย่างมัลแวร์อันยอดเยี่ยมที่สื่อให้เห็นถึงแนวคิดของแฮ็คเกอร์ที่ต้องการหลีกเลี่ยงการตรวจจับในขณะที่ดำเนินกิจกรรมต่างๆ ภายใต้สภาวะแวดล้อมเป้าหมาย [นอกจากนี้ มัลแวร์] นี้ยังแสดงให้เห็นถึงความสำคัญในการตรวจจับและกรองโปรโตคอลระบบเครือข่ายนอกเหนือจาก HTTP/HTTPS และ SMTP/POP3 แต่ควรพิจารณาถึงทราฟฟิก DNS ซึ่งอาจถูกแฮ็คเกอร์นำไปใช้เป็นช่องทางในการติดต่อกับ C&C Server ได้" — นักวิจัยจาก Talos ระบุ

อ่านรายละเอียดเชิงเทคนิคได้ที่: http://blog.talosintelligence.com/2017/03/dnsmessenger.html

ที่มา: http://thehackernews.com/2017/03/powershell-dns-malware.html